Il via libera del Garante privacy a Immuni, il primo giugno, proprio nel giorno in cui l’app è stata rilasciata sugli store Apple e Android, deve essere visto come solo l’inizio di un percorso che bisognerà seguire per sistemare tutte le questioni di natura normativa.

Vediamo nel dettaglio il provvedimento che fa luce sugli aspetti privacy dell’app per il contact tracing tecnologico.

Il Provvedimento di autorizzazione al trattamento dei dati personali effettuato attraverso Immuni

Va premesso che il Garante ha dato il proprio parere positivo sulla valutazione di impatto ai fini privacy (prevista dall’art. 35 del GDPR) effettuata dal Ministero della Salute sul trattamento dati che verrà effettuato attraverso l’applicativo Immuni.

Nella valutazione di impatto il “sistema Immuni” è diviso in tre componenti:

- l’applicazione per dispositivi mobili;

- i sistemi e le componenti tecnologiche e organizzative che ne permettono il funzionamento (il cosiddetto “backend”);

- il servizio di interazione con gli operatori sanitari che si basa sul e sfrutta il Sistema Tessera Sanitaria.

Il Garante si occupa quindi subito di inquadrare ai fini privacy i ruoli dei vari soggetti coinvolti nel “sistema”, da un lato il Ministero della salute è titolare del trattamento dei dati personali raccolti, mentre Sogei S.p.a. (che gestisce il “backend”) e il Ministero dell’economia e delle finanze (che gestisce il Sistema Tessera Sanitaria) opereranno quali responsabili esterni del trattamento.

L’autorizzazione del Garante non riguarda solamente il trattamento dati relativo al contact tracing, ma consente anche di raccogliere ulteriori dati dai dispositivi degli utenti (dati di analytics) per fini di sanità pubblica, contribuendo, nel contempo, a migliorare il funzionamento del Sistema di allerta Covid-19.

Il Garante passa poi a riepilogare il funzionamento dell’applicativo (che si basa sull’utilizzo della tecnologia Bluetooth Low Energy (BLE), senza geolocalizzazione e sul framework di Exposure Notification realizzato da Apple e Google), la scelta di un modello “decentralizzato” (più rispettoso della privacy degli utenti) e l’annunciata intenzione del governo di dar corso ad una preliminare fase di sperimentazione del processo di contact tracing digitale in un numero limitato di Regioni.

Venendo all’installazione dell’app il Garante sottolinea che Immuni non necessita di registrazione o creazione di account, e che dopo l’installazione agli utenti viene proposta un’informativa privacy.

Il problema della necessità di consenso dei genitori per i minori di anni 14 viene risolto con la previsione che l’app è rivolta solamente ai soggetti che hanno almeno 14 anni, da confermare con apposito flag per poter utilizzare l’applicativo.

Circa la volontarietà dell’utilizzo dell’app invece il Garante non si accontenta di quanto predisposto dal Ministero e ricorda che un’applicazione fondata sulla volontarietà degli utenti implica che la volontà si manifesti in tutte parti del suo funzionamento: il download, l’installazione, la configurazione, l’attivazione della tecnologia Bluetooth, il caricamento delle TEK sul backend di Immuni in caso di risultato positivo del tampone, la raccolta delle diverse categorie di analytics nelle fasi in cui si articola il trattamento, la consultazione del medico di fiducia dopo aver ricevuto un messaggio di allerta sul rischio di essere entrato in contatto stretto con soggetti risultati positivi, la disinstallazione dell’applicazione, ecc.

Venendo al funzionamento dell’app, questa è basata, secondo la descrizione del Garante, sulla generazione casuale, mediante algoritmi crittografici, di una chiave temporanea (composta da 128 bit) denominata TEK (Temporary Exposure Key) che varia con frequenza giornaliera. A partire da ogni TEK, ogni 10 minuti, viene generato un identificativo di prossimità del dispositivo mobile (composto da 128 bit), denominato RPI (Rolling Proximity Identifier).

TEK e RPI sono quindi le chiavi del funzionamento di Immuni.

Da ogni TEK possono essere generati 144 RPI, e dal RPI non è possibile risalire alla TEK da cui è stato generato.

Tali RPI vengono diffusi via Bluetooth producendo in caso di “sufficiente prossimità”, uno scambio reciproco di RPI.

Nel caso in cui un soggetto che ha scaricato l’app Immuni risulti positivo ad un tampone, l’operatore chiederà allo stesso se voglia rendere disponibili le proprie TEK al fine di allertare del rischio di contagio gli utenti con cui è entrato in contatto stretto nei giorni precedenti la diagnosi o la manifestazione dei sintomi.

Qualora il paziente voglia procedere in tal senso, l’operatore sanitario richiede allo stesso di aprire l’app e di utilizzare la funzione di generazione del codice OTP (One Time Password), composto da 10 caratteri.

Il paziente comunica tale codice OTP all’operatore sanitario e attende l’autorizzazione per effettuare il caricamento (upload) delle proprie TEK generate negli ultimi 14 giorni (operazione che potrà svolgere entro 2 minuti e 30 secondi dall’autorizzazione).

Le TEK vengono quindi “pubblicate” sul server dell’app Immuni e potranno essere scaricate dai vari utenti (il backend di Immuni genera periodicamente, a un intervallo regolare di 30 minuti, un file, firmato digitalmente, contenente l’insieme delle TEK (TEK Chunk) dei nuovi soggetti risultati positivi, file che viene automaticamente cancellato trascorsi 14 giorni dalla sua generazione).

L’app installata sui singoli dispositivi degli utenti verifica periodicamente (ogni 4 ore circa, ma anche con frequenza maggiore qualora il dispositivo mobile sia connesso al proprio alimentatore elettrico) la presenza di aggiornamenti, memorizzando nel dispositivo gli eventuali nuovi file contenenti le TEK pubblicate.

Con le TEK scaricate, l’app avvia sul dispositivo degli utenti, il raffronto tra gli RPI ricavati dalle TEK scaricate e quelli, rilevati nei 14 giorni precedenti, memorizzati all’interno di ciascun dispositivo mobile, al fine di verificare la presenza di un contatto stretto con utenti accertati positivi al Covid-19 (cosiddetto “match”).

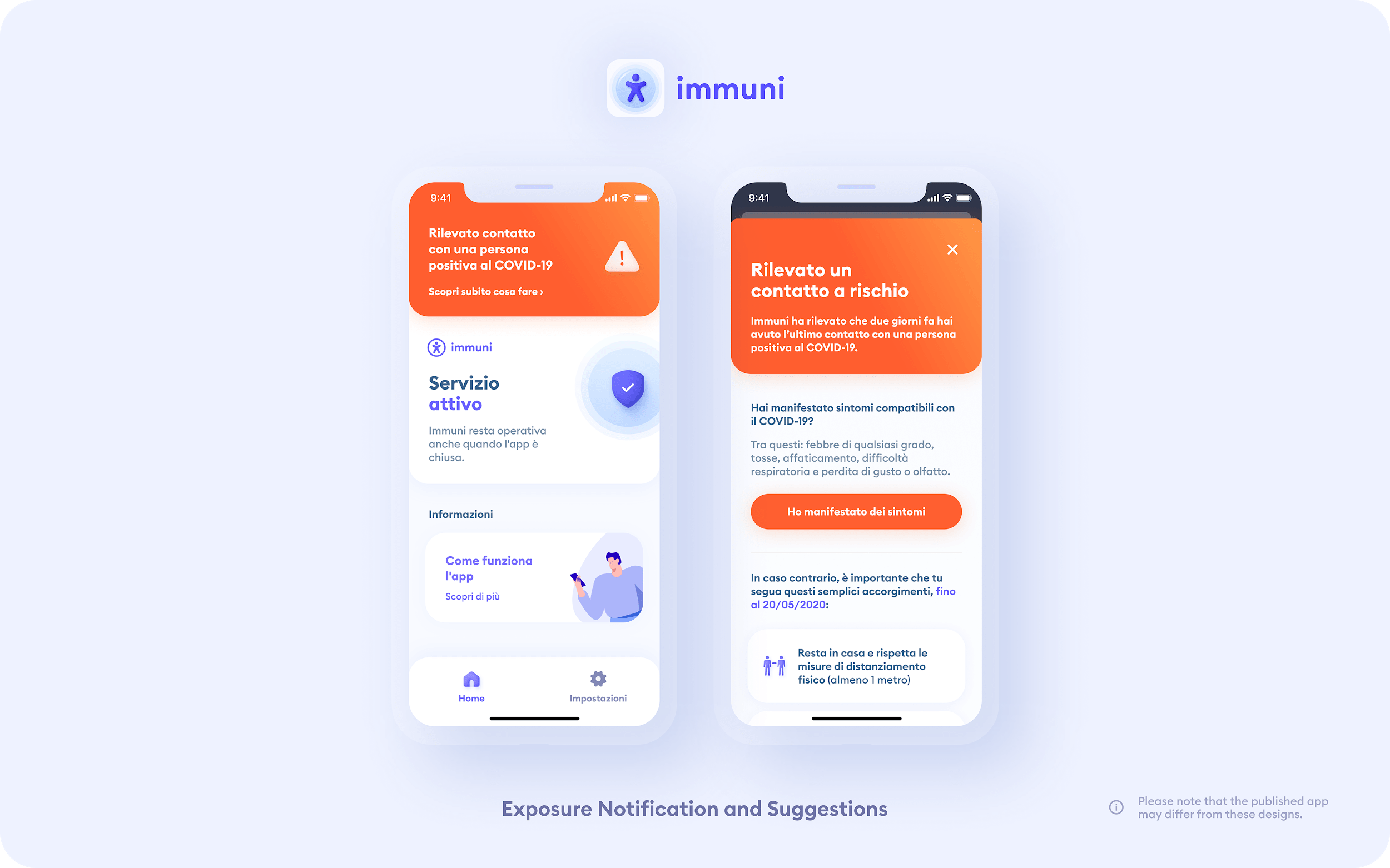

Solo se il “contatto” supera una certa “soglia di rischio” (cosiddetta “total risk score”) per durata e vicinanza fra i dispositivi, l’applicativo mostra all’utente un messaggio di allerta sulla possibile esposizione al contagio (c.d. notifica di esposizione) di questo tipo: “Il giorno gg/mm/aaaa sei stato vicino a un caso COVID-19 positivo”.

Il messaggio invita quindi l’utente ad adottare alcune regole di comportamento, nonché a contattare il proprio medico, che a sua volta provvederà a contattare il Dipartimento di prevenzione della Azienda sanitaria locale territorialmente competente.

I dati di analytics

I dati di analytics raccolti dall’applicativo si suddividono in Epidemiological Info e Operational Info.

Gli Epidemiological Info consistono nelle seguenti informazioni:

- provincia di domicilio;

- Exposure Data Summary, ovvero una serie di informazioni sintetiche relative a tutti gli eventuali contatti a rischio avvenuti negli ultimi 14 giorni che include:

- numero di contatti a rischio rilevati;

- numero di giorni trascorsi dall’ultimo contatto a rischio;

- durata aggregata dei contatti a rischio (misurata in multipli di 5 min. fino a un massimo di 30 minuti), distinta per tre intervalli di intensità del segnale bluetooth (attenuation del segnale);

- indice di rischio più elevato tra quelli relativi ai contatti a rischio.

- Exposure Info, ovvero una serie di informazioni relative al singolo contatto con altri soggetti a rischio (rilevato mediante raffronto), che include:

- data in cui è avvenuto il contatto a rischio;

- durata del contatto a rischio (sempre misurata in multipli di 5 minuti fino a un massimo di 30 minuti);

- intensità del segnale bluetooth durante il contatto a rischio (attenuation del segnale);

- rischio di contagiosità associato alla TEK relativa al contatto a rischio;

- indice di rischio relativo al contatto a rischio.

E vengono trasmessi quando, volontariamente, l’utente risultato positivo al COVID-19 consente a trasmettere le proprie “TEK” al fine di avvisare altri utenti dell’esposizione al rischio di contagio.

Gli Operational Info invece sono dati raccolti per “capire statisticamente il livello di diffusione dell’app sul territorio e la correttezza del suo utilizzo”, nonché per “monitorare su base statistica l’epidemia, allocare in modo più efficiente le risorse sanitarie e massimizzare quindi la prontezza e adeguatezza del supporto fornito agli utenti che risultano a rischio”.

I dati di Operational Info ad oggi vengono raccolti solo su iOS, perché viene effettuato un numero di invii limitato su base mensile di tali tipologie di dati e ciò è possibile solo individuando l’autenticità del dispositivo trasmittente (operazione possibile, appunto, solo su iOS).

Tali dati includono:

- analytics token (il cui significato è descritto nel par. 1.3, raccolto per una finalità meramente tecnica strumentale a garantire sicurezza e maggior affidabilità dei dati trattati nell’ambito del meccanismo di device attestation dei dispositivi iOS);

- provincia di domicilio;

- stato di attivazione dell’interfaccia bluetooth;

- stato del permesso all’utilizzo del Framework A/G per la notifica di esposizione;

- stato del permesso alla visualizzazione di notifiche locali generate dall’app;

- sistema operativo del dispositivo mobile (iOS o Android);

- avvenuta ricezione o meno di notifiche di esposizione al rischio;

- data in cui è eventualmente avvenuta l’ultima esposizione al rischio (contatto stretto con un soggetto risultato positivo).

Le prescrizioni del Garante

In chiusura della propria disamina il Garante fa una serie di raccomandazioni al Ministero, chiedendo che entro 30 giorni questo dia comunicazione delle iniziative intraprese per risolvere i punti di cui alle raccomandazioni.

Precisamente il Garante chiede al Ministero:

- di indicare puntualmente nella valutazione d’impatto, l’algoritmo, basato su criteri epidemiologici di rischio e modelli probabilistici, aggiornandolo costantemente, specificando i parametri di configurazione impiegati e le assunzioni effettuate, rendendolo disponibile alla comunità scientifica;

- di informare adeguatamente gli utenti in ordine alla possibilità che l’app generi notifiche di esposizione che non sempre riflettono un’effettiva condizione di rischio, in ragione della possibilità di contatto con persone positive al Covid-19 a causa della propria attività lavorativa, in condizioni tuttavia caratterizzate da un adeguato grado di protezione;

- di consentire agli utenti dell’app di disattivarla temporaneamente attraverso una funzione facilmente accessibile nella schermata principale, informando di tale facoltà attraverso le infografiche visualizzate all’atto dell’installazione dell’applicazione;

- di individuare modalità adeguate a proteggere i dati analytics nel backend di Immuni, evitandone ogni forma di riassociazione a soggetti identificabili, adottando altresì idonee misure di sicurezza e tecniche di anonimizzazione, da individuarsi in ragione delle specifiche finalità in concreto perseguite, nel rispetto dei principi di privacy by design e by default;

- di precisare, nel modello di informativa, la descrizione delle operazioni effettuate con riferimento agli analytics di tipo Epidemiological Info e dei dati personali raccolti in relazione alle diverse categorie di interessati;

- di dedicare particolare attenzione all’informativa e al messaggio di allerta tenendo conto del fatto che è previsto l’uso del Sistema anche da parte di minori ultra quattordicenni;

- di fornire adeguate informazioni agli utenti in relazione alle caratteristiche della fase di sperimentazione;

- di integrare la valutazione d’impatto e l’informativa in relazione alle modalità di esercizio del diritto di cancellazione e di opposizione;

- di integrare, sulla base del principio di responsabilizzazione, la valutazione d’impatto con la descrizione del ruolo e delle operazioni ascrivibili ad altri soggetti lì citati o suscettibili, comunque, di coinvolgimento nel Sistema Immuni, evidenziando la sussistenza di eventuali rischi per gli interessati i cui dati siano trattati dal sistema;

- di commisurare i tempi di conservazione degli indirizzi ip, per i fini e nei termini richiamati, nella misura strettamente necessaria al rilevamento di anomalie e di attacchi;

- di introdurre misure volte ad assicurare il tracciamento delle operazioni compiute dagli amministratori di sistema sui sistemi operativi, sulla rete e sulle basi dati;

- di adottare misure tecniche e organizzative per mitigare i rischi derivanti dall’upload di TEK non riferite a soggetti positivi a seguito di eventuali errori materiali o diagnostici.

Conclusioni

Immuni è ormai arrivata sul mercato e il Garante ci rassicura in limine sul profilo della protezione dei dati personali.

Non oggi, ma fra al massimo trenta giorni Immuni sarà davvero in linea con la normativa privacy, se verranno risolti i 12 punti appena esposti.

Stiamo parlando di un tassello fondamentale per far sì che i cittadini si fidino di Immuni e installino l’app sui loro smartphone (raggiungendo quella “soglia” di installazioni, che alcuni individuano nel 60% degli smartphone degli italiani, che la renderebbe davvero efficace) il problema è che il profilo privacy non è l’unico tassello a comporre il mosaico Immuni e ancora oggi numerosi punti bui rimangono in relazione al funzionamento dell’app, che potrebbero minare la fiducia dei cittadini.

In particolare ancora non si è fatta luce su cosa siano i “contatti stretti” e quella “sufficiente prossimità” che fa scattare lo scambio degli RPI e come questi “contatti” verranno poi qualificati in backend (specie perché Bending Spoons ci dice che si tratterà di un meccanismo suscettibile di evoluzione nel tempo).

Ancora non si comprende, in sostanza, se e come l’applicativo si occuperà di qualificare i contatti indicando quelli rilevanti e quelli non rilevanti, specie tenendo conto che l’app non può capire se un contatto avviene ad esempio all’aperto o al chiuso e per questo motivo è essenziale capire se la strategia del governo sarà “garantista” e segnalerà tutti i contatti oltre una minima soglia di durata e intensità (recte vicinanza) ovvero “prudenziale” e segnalerà unicamente i contatti più “vicini” e prolungati per evitare falsi positivi o notifiche di prossimità per una chiacchierata di qualche minuto al parco con tutti i dispositivi di protezione del caso.

L’unica indicazione contenuta nella documentazione dell’applicativo non è rassicurante in proposito ed afferma che un contatto di un paio di minuti a “parecchi metri” di distanza verrà “generalmente” considerato a “basso rischio”.

Cosa voglia dire “basso rischio” e come e se questo dato verrà riportato sull’applicativo è ancora un mistero.

Rimane infine il nodo dei rapporti privati, è evidente che l’avere uno smartphone con una sorta di “passaporto sanitario” incorporato potrebbe interessare molto un datore di lavoro (al quale peraltro il lavoratore deve comunicare se ha avuto contatto con persone positive al virus nei 14 giorni precedenti) rischiando di creare prassi poco edificanti.

Si segnala, infine, la necessità di esercitare prudenza nel momento del download di Immuni, ancor prima di essere rilasciata, l’app è infatti già stata al centro di un attacco ransomware segnalato da Agid-Cert (il Computer Emergency Response Team di Agid) che ha iniziato a diffondersi nei giorni scorsi e che propone il download di un file malevolo chiamato immuni.exe, facendo riferimento all’emergenza sanitaria e al rilascio del codice dell’applicativo di contact tracing.